Der Softwaregigant Microsoft warnt, dass Cyberkriminelle, die hinter Web-Skimming-Kampagnen stehen, einen bösartigen JavaScript-Code nutzen, der Google Analytics- und Meta-Pixel-Skripte (früher bekannt als Facebook Pixel) imitiert, um die Erkennung zu umgehen.

Was sind Skimmer und Web-Skimming Angriffe?

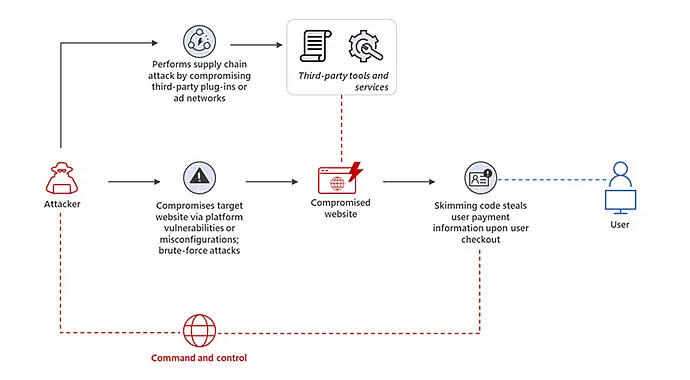

Kurz: Skimming-Angriffe, wie die von Magecart, werden mit dem Ziel durchgeführt, die Zahlungsinformationen von Nutzern abzufangen und zu exportieren, z. B. Kreditkartendaten, die in Online-Zahlungsformulare auf E-Commerce-Plattformen eingegeben werden, in der Regel während des Bestellvorgangs.

Lesen Sie dazu auch unseren Artikel im Cybersecurity Guide „Was ist Skimming?„.

„Dies ist eine Abkehr von früheren Taktiken, bei denen die Angreifer bösartige Skripte über die Ausnutzung von Schwachstellen in E-Commerce-Plattformen und Content-Management-Systeme (CMS) einschleusten, was diese Bedrohung für herkömmliche Sicherheitslösungen sehr ausweichend macht“, so das Microsoft 365 Defender Research Team in einem neuen Bericht.

Dazu werden Sicherheitslücken in Plugins von Drittanbietern und anderen Tools ausgenutzt, um bösartigen JavaScript-Code ohne das Wissen der Betreiber in die Online-Portale einzuschleusen.

So wie die Zahl der Skimming-Angriffe im Laufe der Jahre zugenommen hat, haben auch die Methoden zugenommen, mit denen die Skimming-Skripte versteckt werden. Letztes Jahr deckte Malwarebytes eine Kampagne auf, bei der böswillige „Hacker“ beobachtet wurden, die PHP-basierte Web-Shells in Website-Favicons einbetteten, um den Skimmer-Code zu laden.

„Angesichts der zunehmend ausweichenden Taktiken, die bei Skimming-Kampagnen eingesetzt werden, sollten Unternehmen sicherstellen, dass ihre E-Commerce-Plattformen, CMS und installierten Plugins mit den neuesten Sicherheits-Patches aktualisiert werden und dass sie nur Plugins und Dienste von Drittanbietern aus vertrauenswürdigen Quellen herunterladen und verwenden“, so Microsoft.

Im Juli 2021 deckte Sucuri eine weitere Taktik auf, bei der der JavaScript-Code in Kommentarblöcke eingefügt wurde und gestohlene Kreditkartendaten in Bildern und anderen Dateien versteckt wurden, die auf den angegriffenen Servern gehostet wurden.

Bei den neuesten von Microsoft beobachteten Verschleierungstechniken handelt es sich um eine Variante der vorgenannten Methode, bei der bösartige Bilddateien, einschließlich normaler Bilder, verwendet werden, um ein PHP-Skript mit einem Base64-kodierten JavaScript heimlich einzubinden.

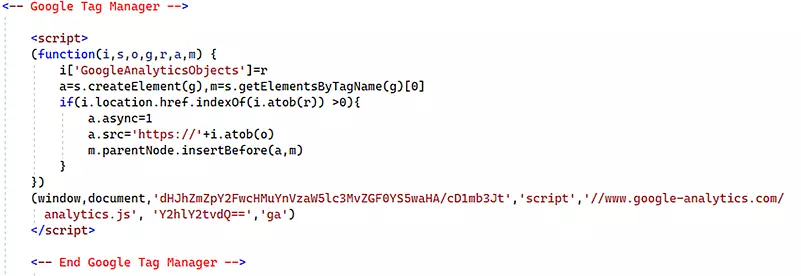

Ein zweiter Ansatz beruht auf vier Zeilen JavaScript-Code, die einer kompromittierten Webseite hinzugefügt werden, um das Skimmer-Skript von einem entfernten Server abzurufen, das „in Base64 kodiert und aus mehreren Strings verkettet ist“.

Ebenfalls entdeckt wurde die Verwendung von verschlüsselten Skimmer-Skript-Domänen innerhalb von gefälschtem Google Analytics- und Meta Pixel-Code, um unter dem Radar zu bleiben und keinen Verdacht zu erregen.

Leider können Online-Käufer nicht viel tun, um sich vor Web-Skimming zu schützen, außer dafür zu sorgen, dass ihre Browser-Sitzungen während des Bezahlvorgangs sicher sind. Alternativ können die Nutzer auch virtuelle Kreditkarten erstellen, um ihre Zahlungsdaten zu schützen.